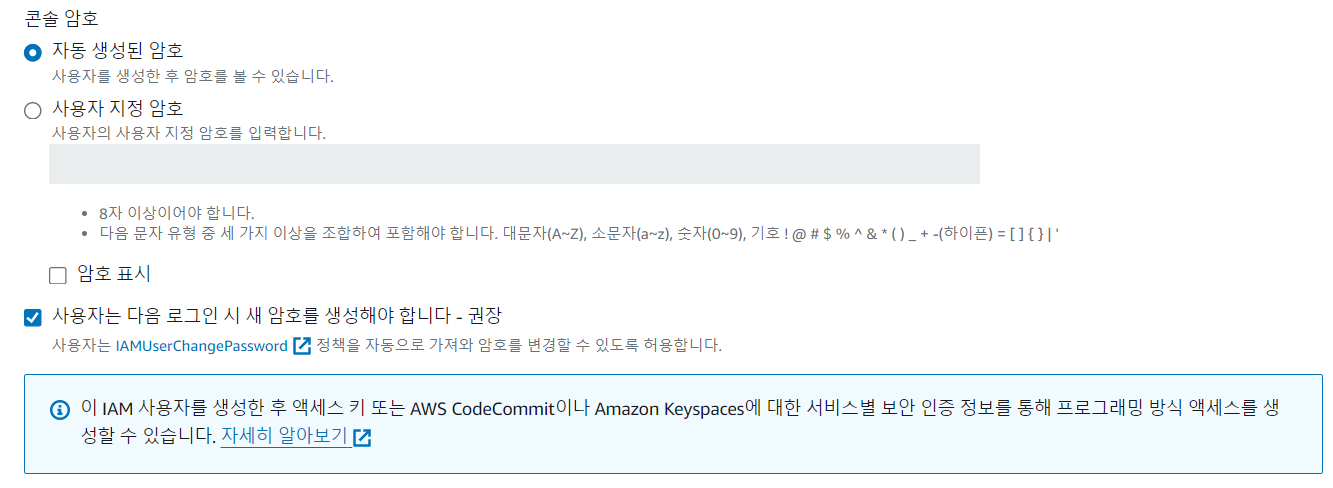

사용자 암호 설정 방법 2가지

1. 자동

2. 수동

사용자는 다음 로그인 시 새 암호를 생성해야 합니다 > 체크하면 첫 로그인 후 암호를 변경하는 창으로 이동됨

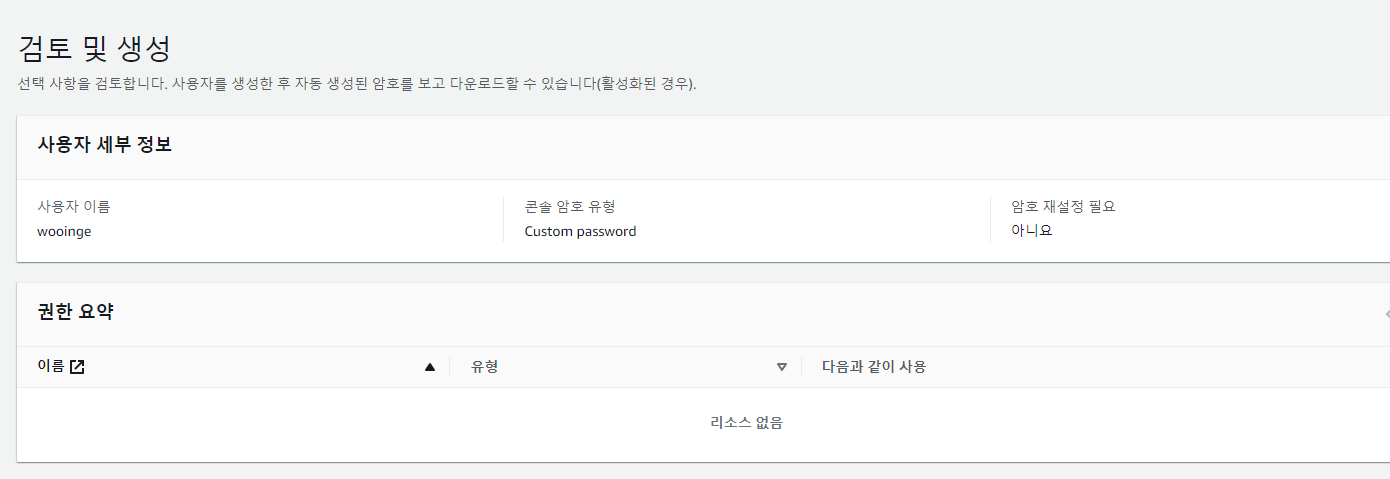

권한 아무것도 안 주고 IAM 계정 생성!

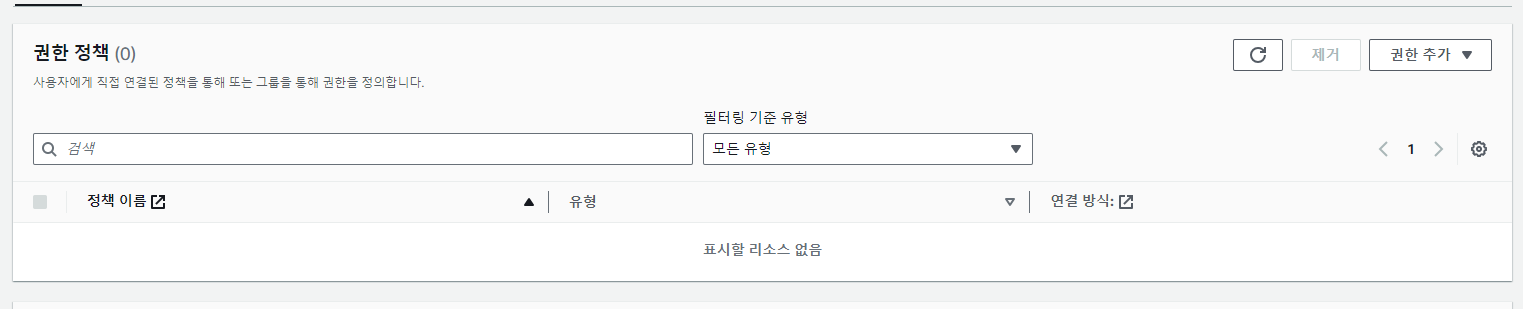

권한 주지 않아서 아래와 같이 뜬다.

권한 설정하기! 우측 상단의 권한 추가를 누른다.

권한 추가 완료

IAM 사용자가 비밀번호 변경하고 싶을 때는 IAM 메뉴에서 변경해야 하는데, IAM 권한이 없기 때문에 이용할 수 없다.

일일이 사용자에게 IAM 권한을 부여하는 것은 그리 좋지 않은 방법.

그래서 사용자 그룹을 생성한다.

IAM Authentication

매니지먼트 콘솔 접속 위해 키 생성

특히 secret access key는 cli 사용하기 위해 생성한다.

키가 생성되면 아래의 사진처럼 액세스 키와 비밀 액세스 키를 알려주는데,

이 화면에서 나가면 다시는 보여주지 않는다. 그러므로 파일을 다운로드 해두는 것이 좋다.

* aws cli 접속하는 방법!

> aws configure

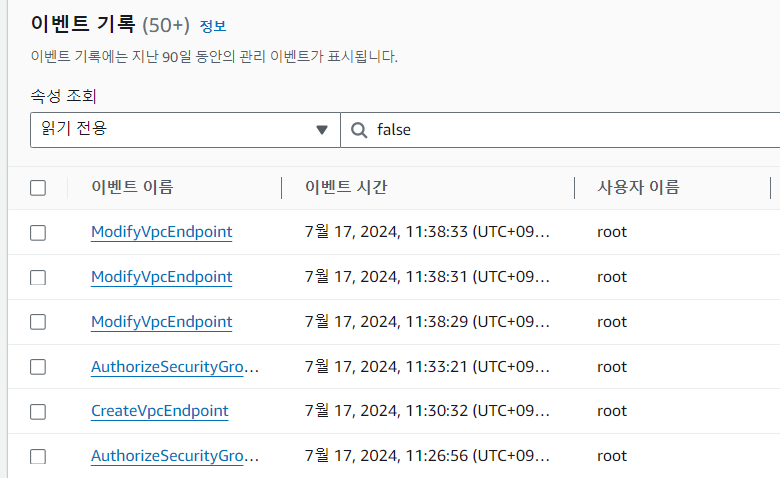

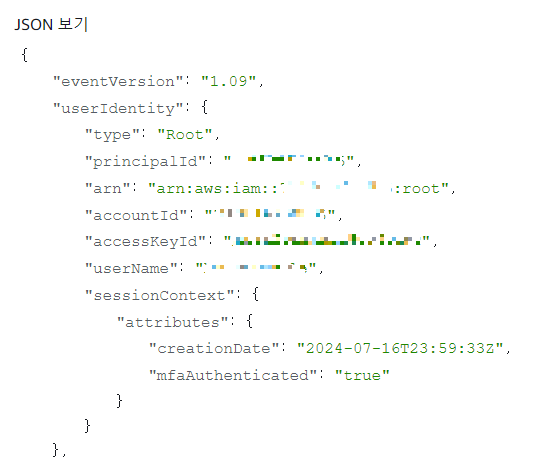

여태 모든 행동을 남겨두는 곳은 CloudTrail이다.

필요한 이벤트를 찾고 싶으면 필터링 이용!

정책은 User와 Group에만 부여할 수 있다.

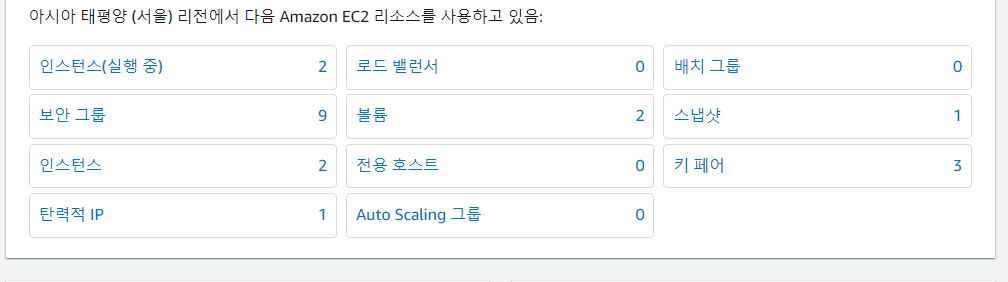

하지만 CloudWatch를 이용하여 모니터링 하기 위해서는 EC2 인스턴스에도 권한을 부여해야 하는데 이걸 어떻게 해야할까?

그래서 생격난 것이 Role(역할)이다.

소방관 모자 쓰면 소방관 경찰관 모자 쓰면 경찰관 같은 느낌...

모자를 쓰는 주체는 2가지가 존재한다!

1. AWS 서비스에게 직접 역할 부여

ex. EC2가 CloudWatch에 접근

2. 유저에게 역할 부여 => Role Change라고 함.

결국 정책(Policy)은 무엇인가?

사용자, 그룹, 역할의 집합

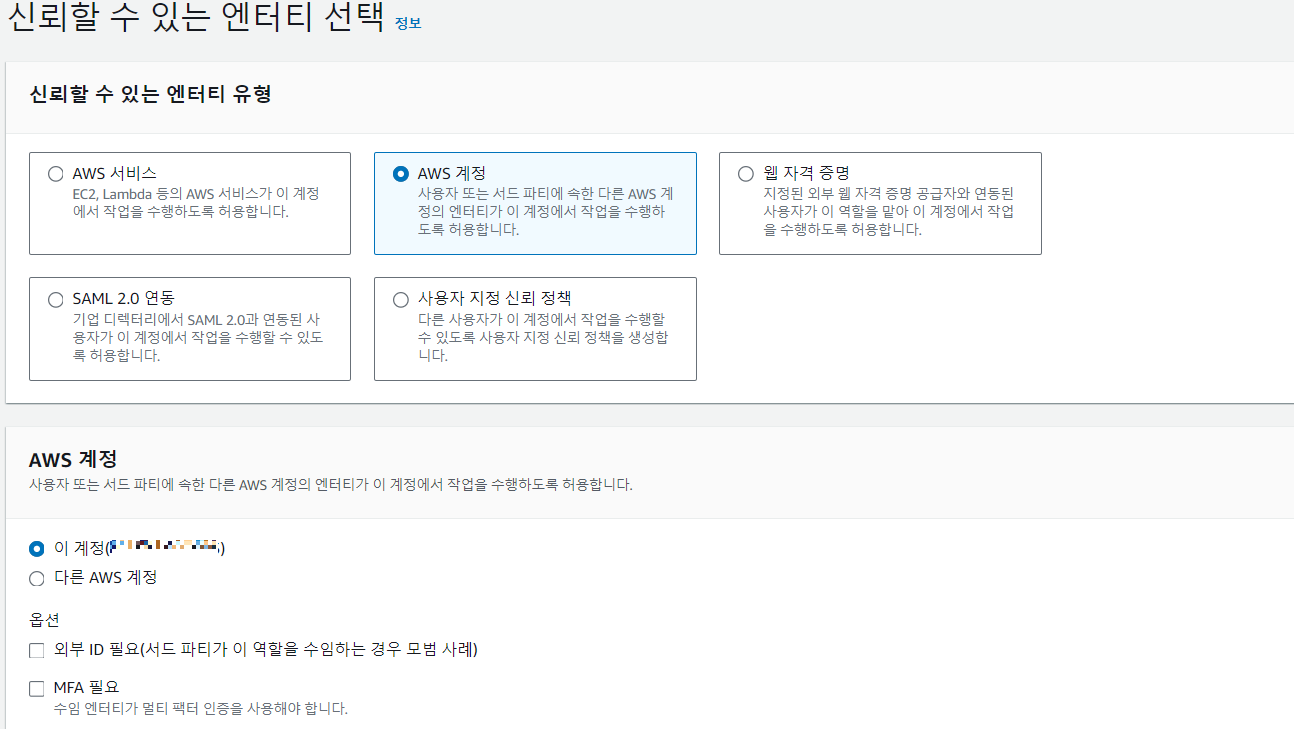

role

계정에게 줄 역할 생성

이렇게 만들어진 role은 root만 줄 수 있게 되어 있다.

역할을 부여하고 싶은 유저의 arn을 넣으면 된다.

role change

역할 전환하기

다시 전환을 눌러 역할을 바꾸면 네트워크 관리자 모자를 벗은 것이기 때문에 VPC를 생성할 수 없다.

모자가 필요한 이유는?

유지보수하는 업체에서는 너무너무 필요하다...

간단한 역할 실습하기

1. 유저에게 ReadOnlyAccess 권한만 부여하기

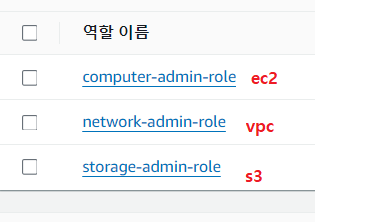

2. 모자(Role) 3개 생성하기

- EC2FullAccess => 모자 신뢰관계에 유저 등록

- VPCFullAccess => 모자 신뢰관계에 유저 등록

- S3FullAccess => 유저에게 역할 부여

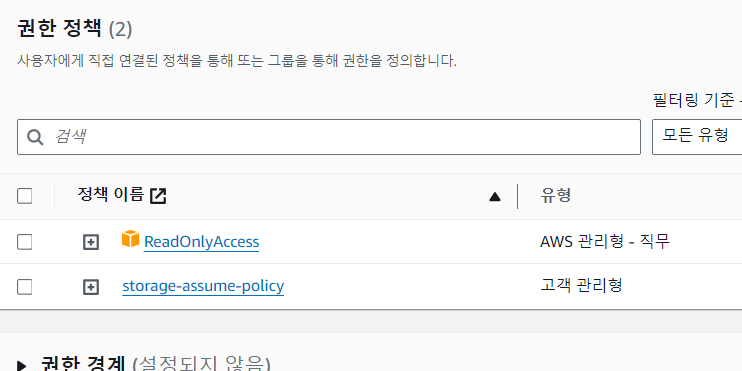

유저에게 ReadOnlyAccess 부여

역할 생성

1. 역할 신뢰 관계에 유저 등록(json 파일 편집)하여 역할 전환

2. 유저에게 모자를 쓸 수 있는 권한을 부여하기 위한 STS 정책 만들기

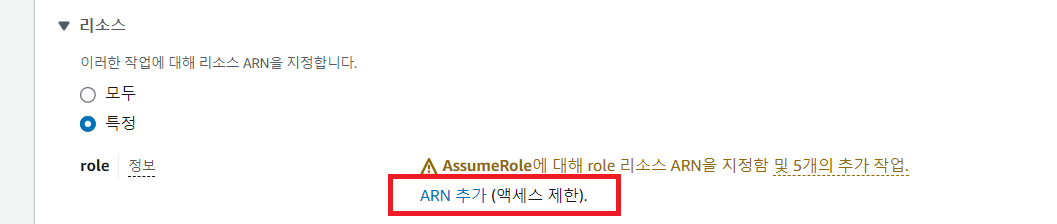

어떤 역할을 권한에 부여할 것인지 역할의 ARN을 추가해준다.

role의 arn을 복사해서 붙여넣는다.

사용자에게 모자를 쓸 수 있는 권한을 부여한다.

IAM 모범 사례

- MFA(Multi-Factor Authentication) 생성

멀티 팩터 인증을 설정하지 않고 root계정을 사용하게 된다면,,,,,, 큰일이 날 것이다~~~~~

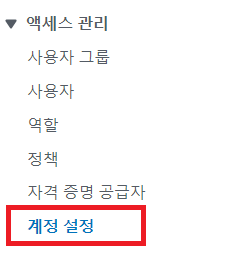

* 패스워드 설정 정책을 바꿀 수도 있다!

IAM 계정 설정

'클라우드 컴퓨팅 > AWS 실습' 카테고리의 다른 글

| [AWS] EC2 인스턴스 프라이빗 키 분실 시 대처 방법 (1) | 2025.02.03 |

|---|---|

| AWS 로드밸런서(Application Load Balancer)를 이용하여 다른 가용 영역의 EC2 인스턴스를 라우팅하기 (0) | 2024.09.17 |

| AWS EC2 Windows FTP server 제작 실습 (0) | 2024.07.15 |

| [24.07.11] VPC 피어링(Virtual Private Cloud Peering) 생성/연결 및 통신 실습 (0) | 2024.07.11 |

| [24.07.11] scp, ssh 터널링 이용하여 private subnet 접속 및 NAT Gateway 실습 (0) | 2024.07.10 |